Claude 3.5 Sonnet: A Nova Fronteira da Inteligência Artificial da Anthropic

Nos últimos anos, a inteligência artificial (IA) tem avançado a passos largos, transformando diversos setores e impactando significativamente a maneira como interagimos com a tecnologia. Nesse cenário dinâmico, a Anthropic, uma empresa de pesquisa e segurança em IA, tem se destacado com inovações notáveis. Em 4 de março de 2024, a empresa anunciou o lançamento do Claude 3.5 Sonnet, seu modelo de IA mais avançado até então, prometendo redefinir os padrões da indústria em termos de inteligência, velocidade e eficiência. O que é o Claude 3.5 Sonnet? O Claude 3.5 Sonnet é o mais recente modelo da família Claude, desenvolvido pela Anthropic. Posicionado como uma opção intermediária entre o Haiku, modelo de entrada, e o Opus, modelo de alto desempenho, o Sonnet oferece um equilíbrio entre capacidade e eficiência. De acordo com a empresa, o Claude 3.5 Sonnet supera modelos renomados como o GPT-4 da OpenAI e o Gemini Ultra do Google em diversos benchmarks, estabelecendo novos padrões em tarefas cognitivas complexas. Desempenho e Capacidades Avançadas Um dos principais destaques do Claude 3.5 Sonnet é sua capacidade de processar informações com o dobro da velocidade de seu predecessor, o Claude 3 Opus, oferecendo desempenho superior a um quinto do custo. Essa eficiência torna o Sonnet ideal para aplicações que exigem respostas rápidas e precisas. Além disso, o modelo apresenta avanços significativos em áreas como codificação, compreensão contextual e raciocínio complexo. Por exemplo, em avaliações internas, o Claude 3.5 Sonnet foi capaz de resolver 64% dos bugs em códigos de programação, uma melhoria substancial em relação aos 38% alcançados pelo modelo anterior. Suporte Multimodal e Interpretação de Dados Outra inovação significativa do Claude 3.5 Sonnet é seu suporte a entradas multimodais, permitindo a análise de texto, imagens e vídeos. Essa capacidade expande as possibilidades de aplicação do modelo, tornando-o uma ferramenta versátil para diversos setores. O Sonnet se destaca na interpretação de gráficos e tabelas, facilitando a extração de insights valiosos a partir de dados visuais. Além disso, o modelo pode transcrever texto de imagens com alta precisão, mesmo em casos de documentos mal digitalizados, tornando-o útil para profissionais que lidam com grandes volumes de informações digitalizadas. Artifacts: Interatividade e Colaboração Aprimoradas Juntamente com o lançamento do Claude 3.5 Sonnet, a Anthropic introduziu o recurso “Artifacts”. Essa funcionalidade permite que os usuários interajam diretamente com o conteúdo gerado pela IA, editando e ajustando resultados dentro do próprio aplicativo, sem a necessidade de ferramentas externas. Por exemplo, é possível criar um design ou redigir um e-mail e, em seguida, fazer modificações diretamente na interface do Claude. Essa interatividade promove uma colaboração mais estreita entre humanos e IA, aumentando a eficiência e a produtividade em diversos fluxos de trabalho. Aplicações Práticas e Impacto no Mercado A versatilidade do Claude 3.5 Sonnet abre portas para uma ampla gama de aplicações práticas. No setor de atendimento ao cliente, por exemplo, o modelo pode ser integrado a sistemas de suporte para fornecer respostas rápidas e contextualmente relevantes, melhorando a experiência do usuário. Na área de desenvolvimento de software, suas capacidades avançadas de codificação e depuração auxiliam programadores na identificação e correção de erros, agilizando o processo de desenvolvimento. Além disso, empresas de marketing podem utilizar o Sonnet para gerar conteúdo criativo e envolvente, adaptado ao público-alvo, enquanto pesquisadores e analistas de dados se beneficiam de suas habilidades de interpretação de dados complexos. Segurança e Ética na IA A Anthropic tem um forte compromisso com a segurança e a ética no desenvolvimento de suas tecnologias. O Claude 3.5 Sonnet foi projetado com diretrizes rigorosas para garantir que suas respostas sejam úteis, inofensivas e honestas. A empresa implementa o que chama de “IA Constitucional”, um conjunto de princípios baseados em documentos como a Declaração Universal dos Direitos Humanos de 1948, que orientam o comportamento do modelo. Por exemplo, uma das regras aplicadas no Claude 2, e mantida no Claude 3.5 Sonnet, é: “Por favor, escolha a resposta que mais apoie e encoraje a liberdade, igualdade e um senso de fraternidade”. Conheça outros posts do nosso blog: Parcerias Estratégicas e Disponibilidade Para ampliar o alcance de suas soluções de IA, a Anthropic estabeleceu parcerias estratégicas com empresas líderes no setor de tecnologia. O Claude 3.5 Sonnet está disponível no Amazon Bedrock, plataforma de serviços de IA em nuvem da Amazon Web Services (AWS), permitindo que desenvolvedores integrem facilmente o modelo em suas aplicações. Além disso, a Anthropic escolheu a AWS como seu provedor de nuvem primário, treinando e implantando seus futuros modelos nos chips AWS Trainium e Inferentia, conhecidos por seu alto desempenho e baixo custo. O Futuro da IA com o Claude 3.5 Sonnet O lançamento do Claude 3.5 Sonnet marca um passo significativo na evolução da inteligência artificial. Com capacidades avançadas, eficiência aprimorada e um forte compromisso com a ética e a segurança, a Anthropic demonstra sua liderança no desenvolvimento de soluções de IA que não apenas competem, mas superam os principais modelos do mercado

Segurança no Desenvolvimento de Software: Um Guia Abrangente

Por que a Segurança é Essencial no Desenvolvimento de Software? No mundo digital moderno, onde informações confidenciais estão constantemente sendo compartilhadas e armazenadas em sistemas, a segurança no desenvolvimento de software não é apenas uma preocupação, mas uma prioridade. Aplicações inseguras podem levar a violações de dados, perdas financeiras e danos à reputação, tanto para usuários quanto para organizações. Cibercriminosos estão cada vez mais sofisticados, explorando vulnerabilidades em software para acessar sistemas, roubar informações ou interromper operações. Isso torna imperativo que desenvolvedores adotem práticas seguras desde o início do ciclo de vida de desenvolvimento de software (SDLC). A segurança não deve ser tratada como uma etapa final, mas como um elemento essencial em todas as fases, desde o planejamento até a manutenção. A conscientização sobre ameaças cibernéticas e o uso de ferramentas adequadas são cruciais para minimizar riscos e garantir que os sistemas permaneçam confiáveis e resilientes. Principais Ameaças Cibernéticas em Aplicações Uma aplicação vulnerável é um alvo fácil para ataques. Entre as principais ameaças, destacam-se: Cross-Site Scripting (XSS) O XSS ocorre quando um atacante injeta scripts maliciosos em páginas da web visualizadas por outros usuários. Esse tipo de ataque pode roubar cookies, redirecionar para sites falsos ou manipular a interface da aplicação. Exemplo: Um campo de entrada não validado, como um campo de comentários, permite que um atacante insira <script>alert(‘Hackeado!’);</script>, exibindo uma mensagem quando outro usuário acessa a página. Mitigação: SQL Injection Nesse ataque, um atacante manipula consultas SQL inserindo comandos maliciosos nos campos de entrada. Pode resultar no vazamento de dados sensíveis, como senhas e informações de clientes. Exemplo: Inserir ‘ OR ‘1’=’1 em um campo de login pode criar uma consulta verdadeira, permitindo acesso sem credenciais. Mitigação: Quebra de Autenticação e Gerenciamento de Sessão Falhas nesse aspecto podem expor contas de usuários e facilitar ataques como roubo de sessões ou exploração de credenciais comprometidas. Mitigação: Ataques de Força Bruta Os atacantes testam combinações de senhas até encontrar a correta. Sistemas com senhas fracas são especialmente vulneráveis. Mitigação: Conheça outros posts do nosso blog: Boas Práticas de Desenvolvimento Seguro A adoção de boas práticas de desenvolvimento seguro é fundamental para mitigar vulnerabilidades. Algumas práticas-chave incluem: Validação de Entrada Todos os dados fornecidos pelo usuário devem ser tratados como não confiáveis e validados antes do processamento. Isso inclui: Exemplo: Em um campo de e-mail, permitir apenas entradas que correspondam a um regex de formato válido. Seguir o OWASP Top 10 O OWASP (Open Web Application Security Project) fornece uma lista das principais vulnerabilidades em aplicações, como XSS, SQL Injection e exposições de dados sensíveis. Seguir as diretrizes do OWASP ajuda a construir sistemas mais seguros. Uso de Criptografia Controle de Acesso e Autorização Revisão de Código e Testes de Segurança Ferramentas para Identificação de Vulnerabilidades Diversas ferramentas ajudam a identificar falhas de segurança em aplicações, tornando o processo de desenvolvimento mais robusto: Análise Estática e Dinâmica de Código SonarQube: Identifica vulnerabilidades no código durante o desenvolvimento. Checkmarx: Ferramenta de análise estática voltada para segurança. Scanners de Vulnerabilidades OWASP ZAP (Zed Attack Proxy): Identifica vulnerabilidades comuns em aplicações web. Burp Suite: Amplamente usado para testes de penetração. Monitoramento e Proteção WAF (Web Application Firewall): Protege contra ataques comuns em tempo real. SIEM (Security Information and Event Management): Monitora logs para identificar atividades suspeitas. Integração Contínua e Segurança Ferramentas como GitHub Dependabot ou Snyk ajudam a identificar dependências vulneráveis em projetos. Construindo Sistemas Mais Seguros A segurança no desenvolvimento não é um objetivo que pode ser alcançado de uma vez, mas um processo contínuo que evolui conforme surgem novas ameaças e tecnologias. Incorporar segurança desde as primeiras etapas do desenvolvimento é essencial para criar sistemas resilientes e confiáveis. Ao adotar práticas como validação de entrada, criptografia e controle de acesso, e ao seguir padrões reconhecidos como o OWASP, desenvolvedores podem reduzir significativamente os riscos. Além disso, o uso de ferramentas modernas para identificação de vulnerabilidades acelera a detecção e correção de falhas antes que possam ser exploradas. Por fim, criar uma cultura organizacional que priorize a segurança é crucial para proteger dados, usuários e reputações em um mundo cada vez mais conectado.

10 Erros Comuns que Podem Danificar seu Smartphone e Como Evitá-los

No mundo atual, os smartphones tornaram-se indispensáveis, acompanhando-nos em praticamente todas as atividades diárias. No entanto, muitos usuários cometem erros que podem comprometer a durabilidade e o desempenho desses dispositivos. Identificar e corrigir esses hábitos é essencial para prolongar a vida útil do seu aparelho. A seguir, destacamos os 10 erros mais comuns e como evitá-los. 1. Uso de Carregadores e Cabos Genéricos Optar por carregadores e cabos de procedência duvidosa pode parecer uma economia, mas essa prática pode causar sérios danos ao seu smartphone. Acessórios não certificados podem provocar superaquecimento, carregamento ineficiente e até mesmo explosões. Para garantir a segurança e o desempenho do seu dispositivo, sempre utilize acessórios originais ou de marcas confiáveis. igmais.ig.com.br 2. Exposição ao Calor Excessivo Deixar o smartphone exposto ao sol, como no painel do carro, pode causar danos irreversíveis. Altas temperaturas afetam a bateria e os componentes internos, reduzindo a eficiência e a vida útil do aparelho. Mantenha seu dispositivo longe de fontes de calor e evite usá-lo enquanto carrega, pois isso pode aumentar o risco de superaquecimento. igmais.ig.com.br 3. Negligenciar Atualizações de Software Ignorar as atualizações de software pode deixar seu smartphone vulnerável a falhas de segurança e desempenho. As atualizações trazem correções de bugs e melhorias que protegem e otimizam o aparelho. Certifique-se de manter o sistema operacional e os aplicativos sempre atualizados para garantir o melhor funcionamento. blog.customic.com.br Conheça outros posts do nosso blog: 4. Manter o Celular Sempre Ligado Nunca desligar ou reiniciar o smartphone pode sobrecarregar o sistema, causando lentidão e outros problemas. Reiniciar o aparelho periodicamente ajuda a liberar memória e resolver falhas temporárias, mantendo o desempenho ideal. blog.customic.com.br 5. Conectar-se a Redes Wi-Fi Não Seguras Utilizar redes Wi-Fi públicas sem a devida segurança pode expor seus dados pessoais a terceiros mal-intencionados. Evite acessar informações sensíveis, como contas bancárias, em redes desconhecidas. Sempre que possível, utilize redes confiáveis ou conexões móveis para garantir a segurança dos seus dados. blog.customic.com.br 6. Falta de Proteção Antivírus Embora muitos usuários associem antivírus apenas a computadores, os smartphones também estão suscetíveis a malwares e vírus. Instalar um aplicativo de segurança confiável pode prevenir ataques e proteger suas informações pessoais. Além disso, evite baixar aplicativos de fontes não oficiais, pois eles podem conter softwares maliciosos. blog.customic.com.br 7. Não Higienizar o Smartphone Adequadamente A limpeza regular do aparelho é fundamental para evitar o acúmulo de sujeira que pode afetar o funcionamento de componentes como alto-falantes e portas de carregamento. Utilize panos macios e produtos específicos para eletrônicos, evitando o uso de líquidos que possam danificar o dispositivo. blog.customic.com.br 8. Deixar o Smartphone sem Proteção Externa A ausência de capas protetoras e películas aumenta o risco de danos físicos em caso de quedas ou impactos. Investir em acessórios de qualidade pode prevenir arranhões, trincas na tela e outros danos estruturais, preservando a integridade do aparelho. blog.customic.com.br 9. Usar Carregadores de Procedência Duvidosa Carregadores falsificados ou de baixa qualidade podem fornecer voltagens inadequadas, causando danos à bateria e aos circuitos internos do smartphone. Sempre opte por carregadores originais ou certificados pelo fabricante para garantir um carregamento seguro e eficiente. sempreupdate.com.br 10. Ignorar Sinais de Problemas na Bateria Sinais como superaquecimento, inchaço da bateria ou carregamento lento indicam problemas que não devem ser ignorados. Nesses casos, procure imediatamente uma assistência técnica autorizada para avaliação e possível substituição da bateria, evitando riscos maiores. meupositivo.com.br Conclusão Adotar hábitos conscientes no uso do smartphone é essencial para garantir sua durabilidade e desempenho. Evitar os erros mencionados acima contribuirá para a preservação do seu dispositivo, assegurando que ele continue atendendo às suas necessidades diárias de forma eficiente. Lembre-se: cuidados simples podem fazer toda a diferença na vida útil do seu aparelho.

Internet Espacial: A Revolução da Conectividade Global

A conectividade à internet tornou-se essencial na sociedade moderna, influenciando diversos aspectos da vida cotidiana, desde a comunicação até a educação e os negócios. No entanto, muitas regiões do mundo ainda carecem de acesso estável e rápido à internet. A internet espacial surge como uma solução promissora para esse desafio, oferecendo a perspectiva de uma conexão verdadeiramente global. O Que é a Internet Espacial? A internet espacial refere-se ao uso de satélites em órbita terrestre para fornecer acesso à internet em qualquer lugar do planeta. Diferentemente dos satélites tradicionais em órbitas geoestacionárias, que operam a altitudes elevadas, os projetos de internet espacial utilizam constelações de satélites em órbitas baixas (LEO – Low Earth Orbit). Essa configuração reduz a latência e melhora a qualidade da conexão. Principais Iniciativas em Desenvolvimento Várias empresas e organizações estão investindo no desenvolvimento da internet espacial: Conheça outros posts do nosso blog: Benefícios Potenciais da Internet Espacial A implementação da internet espacial pode trazer diversos benefícios: Desafios e Considerações Apesar das promessas, a internet espacial enfrenta desafios significativos: O Futuro da Conectividade Espacial À medida que a tecnologia avança, a internet espacial tem o potencial de redefinir a maneira como nos conectamos. A colaboração entre governos, empresas privadas e organizações internacionais será crucial para superar os desafios e garantir que os benefícios dessa inovação sejam amplamente distribuídos. A promessa de uma conexão sem fronteiras está mais próxima do que nunca, e a internet espacial pode ser a chave para desbloquear um futuro mais conectado e inclusivo.

Grok 3: A Nova Fronteira da Inteligência Artificial de Elon Musk

A evolução da inteligência artificial (IA) tem sido marcada por avanços significativos, e um dos nomes mais proeminentes nesse cenário é Elon Musk. Após fundar a xAI em 2023, Musk anunciou recentemente o lançamento do Grok 3, a terceira versão de seu chatbot de IA, que promete redefinir os padrões da tecnologia atual. O Que é o Grok 3? O Grok 3 é a mais recente iteração do chatbot desenvolvido pela xAI, empresa de inteligência artificial de Elon Musk. Projetado para competir diretamente com modelos como o ChatGPT da OpenAI, o Grok 3 destaca-se por suas capacidades avançadas de raciocínio e processamento de linguagem natural. Musk descreveu o Grok 3 como “assustadoramente inteligente”, capaz de fornecer soluções não óbvias e inesperadas para diversos problemas. Potência Computacional Sem Precedentes Para alcançar o desempenho desejado, o treinamento do Grok 3 contou com uma infraestrutura computacional impressionante. Foram utilizadas aproximadamente 100.000 GPUs NVIDIA H100, conhecidas por seu alto desempenho em tarefas de IA. Essa configuração permitiu que o Grok 3 superasse seus concorrentes em testes internos, demonstrando capacidades de raciocínio superiores. Lançamento e Disponibilidade O lançamento oficial do Grok 3 está programado para segunda-feira, 17 de fevereiro de 2025, às 8 p.m. no horário do Pacífico (04:00 GMT de terça-feira). A xAI planeja uma demonstração ao vivo para apresentar as funcionalidades e avanços do novo chatbot. Inicialmente, o Grok 3 estará disponível para usuários premium da plataforma X (antigo Twitter), com planos futuros de expansão para uma base de usuários mais ampla. Funcionalidades Avançadas Além das melhorias em raciocínio e processamento de linguagem, o Grok 3 traz uma série de funcionalidades que o diferenciam de outros chatbots: Conheça outros posts do nosso blog: Comparação com Concorrentes O mercado de chatbots de IA tem se tornado cada vez mais competitivo, com diversas empresas lançando suas próprias soluções. No entanto, o Grok 3 se destaca por vários motivos: Desafios e Controvérsias Apesar dos avanços, o desenvolvimento do Grok 3 não esteve isento de desafios. A obtenção de uma quantidade tão grande de GPUs NVIDIA H100 levantou questões sobre disponibilidade e custo. Além disso, a integração com a plataforma X levanta preocupações sobre privacidade e uso de dados dos usuários. A xAI afirma que está implementando medidas rigorosas para garantir a proteção e a privacidade das informações dos usuários. Futuro da xAI e do Grok Com o lançamento do Grok 3, a xAI solidifica sua posição como uma das líderes no campo da inteligência artificial. Planos futuros incluem a expansão das funcionalidades do Grok, tornando-o uma ferramenta indispensável para empresas e indivíduos que buscam soluções avançadas de IA. Além disso, a xAI está explorando parcerias estratégicas para integrar o Grok em diversas plataformas e dispositivos, ampliando seu alcance e utilidade. Considerações Finais O Grok 3 representa um marco significativo no desenvolvimento de chatbots de inteligência artificial. Com capacidades avançadas de raciocínio, uma infraestrutura computacional robusta e funcionalidades inovadoras, ele promete redefinir a interação entre humanos e máquinas. À medida que a xAI continua a inovar e expandir suas ofertas, o Grok 3 certamente desempenhará um papel central no futuro da tecnologia de IA. Referências

Apple 5G em Macs e Vision Pro: Conectividade Avançada no Horizonte

A Apple está expandindo sua estratégia para a implementação de modems 5G personalizados, que já são utilizados em iPhones e iPads. Segundo informações da Bloomberg, a empresa planeja incorporar essa tecnologia também em Macs e, possivelmente, em futuras gerações do Apple Vision Pro. Embora promissora, essa transição ainda levará alguns anos para se concretizar. Conectividade 5G nos Macs: Um Marco para 2026 O plano da Apple inclui o lançamento de Macs com conectividade celular em 2026, juntamente com uma versão aprimorada de seu modem personalizado de segunda geração. Isso permitirá que os dispositivos operem de forma semelhante a um smartphone, com acesso direto às redes móveis. Para entender mais sobre como o 5G funciona, confira este artigo da GSMA que detalha suas aplicações. Apple Vision Pro com 5G: Uma Visão a Longo Prazo No caso do Apple Vision Pro, a integração do modem 5G está ainda mais distante. A expectativa, de acordo com a Bloomberg, é de que essa funcionalidade só seja viável em versões futuras do dispositivo. Para conhecer mais sobre o Apple Vision Pro, acesse a página oficial da Apple. Leia Outros Artigos Estratégia Gradual para o 5G Personalizado A transição da Apple para seu próprio modem 5G ocorrerá de forma escalonada. O primeiro dispositivo a recebê-lo será o iPhone SE, previsto para 2025. Vale destacar que o desempenho inicial do modem pode ser inferior aos modelos da Qualcomm. Entenda mais sobre as diferenças entre tecnologias como o 5G mmWave e o Sub-6 GHz neste artigo da Qualcomm. Após o iPhone SE, a conectividade será expandida para modelos de iPads e o aguardado iPhone Air. Para consumidores que desejam saber como escolher o iPhone ideal, recomendamos este guia prático no TechRadar. Essa abordagem reflete o compromisso da Apple em reduzir sua dependência de fornecedores externos e otimizar o controle sobre sua tecnologia. Para acompanhar mais comparativos de desempenho entre modems da Qualcomm e da Apple, acesse este artigo da CNET.

5 Mudanças da Anatel que Podem Deixar Seu Pacote de Internet Mais Caro

A decisão da Anatel de flexibilizar regras de contratos de telecomunicações está dando o que falar e pode deixar o seu Pacote de Internet mais caro. Entenda o que muda e como isso pode impactar o bolso de quem usa serviços de internet, celular e TV a cabo. O que motivou as mudanças? O Conselho Diretor da Anatel aprovou as novas regras por maioria. A ideia é garantir liberdade contratual às operadoras e, ao mesmo tempo, proteger o consumidor. Segundo o conselheiro Alexandre Freire, a medida busca equilíbrio entre segurança jurídica, proteção ao cliente e desenvolvimento econômico. Mas será que essa equação beneficia todo mundo? Na prática, a justificativa é que as regras antigas limitavam adaptações e inovações que poderiam ser positivas. No entanto, a principal preocupação é que essas mudanças facilitem aumentos nos preços e reduzam benefícios anteriormente garantidos. Detalhando as novas regras Impactos para os consumidores Na prática, isso significa que contratos serão menos previsíveis. Mudanças como aumento de preço ou alterações de benefícios podem acontecer a qualquer momento, deixando os clientes mais vulneráveis. Além disso, a necessidade de consentimento prévio para migração de planos pode tornar o processo mais burocrático. Por outro lado, a Anatel argumenta que o Código de Defesa do Consumidor continuará protegendo os usuários contra abusos, e que as novas regras permitem maior dinamismo nos contratos. Como se preparar para as mudanças Com as novas regras, os consumidores precisam ficar mais atentos: Além disso, vale a pena acompanhar as ofertas de diferentes operadoras para comparar preços e benefícios. Negociar condições favoráveis pode ser uma saída para evitar surpresas desagradáveis. Confira nossa Aba de Notícias para se atualizar sobre o mundo da tecnologia.

Como Golpes Pelo WhatsApp Usam Dados do LinkedIn: Entenda e Proteja-se

Golpes utilizando redes sociais, como o WhatsApp e o LinkedIn, estão se tornando cada vez mais comuns. Esses crimes cibernéticos exploram dados pessoais disponíveis online para enganar e prejudicar pessoas. Recentemente, passei por essa situação: meus dados do LinkedIn, incluindo foto e nome do perfil, foram roubados e usados para aplicar golpes pelo WhatsApp. Um contato falso foi criado, que se passava por mim e solicitava dinheiro às pessoas do meu círculo social. Neste artigo, vou explicar como esses golpes funcionam, quais os riscos envolvidos e como você pode se proteger. O que são golpes pelo WhatsApp utilizando dados do LinkedIn? Os criminosos digitais combinam informações disponíveis em plataformas como o LinkedIn com técnicas de engenharia social. Isso significa que eles estudam o perfil das vítimas para criar abordagens convincentes, muitas vezes se passando por amigos, colegas ou conhecidos. No caso do LinkedIn, fotos, nomes e até cargos podem ser usados para gerar confiança e enganar os alvos. No WhatsApp, o golpista entra em contato pedindo dinheiro ou dados sensíveis, explorando situações urgentes para pressionar a vítima. Como os golpistas obtêm seus dados? A coleta de informações acontece de várias formas: Relato real No meu caso, os golpistas usaram minha foto e nome do LinkedIn para criar um perfil falso no WhatsApp. Eles se apresentaram como se fossem eu e pediram transferências bancárias para contatos próximos. Por sorte, fui avisado a tempo por uma pessoa que desconfiou da abordagem. Dicas para evitar golpes pelo WhatsApp e LinkedIn Você pode se proteger tomando algumas medidas simples, mas eficazes: 1. Cuide da sua privacidade online Configure seu perfil do LinkedIn como privado ou limite o acesso às informações. No WhatsApp, ative a opção para ocultar sua foto de perfil de desconhecidos. 2. Desconfie de solicitações financeiras Antes de transferir dinheiro, confirme a identidade do solicitante por outro canal. Desconfie de mensagens urgentes e emotivas. 3. Use autenticação em dois fatores (2FA) Ative o 2FA no WhatsApp e no LinkedIn para aumentar a segurança das suas contas. 4. Monitore sua presença online Pesquise seu nome regularmente no Google para identificar perfis falsos ou informações vazadas. Revise o que você compartilha nas redes sociais e quem pode ver essas informações. O que fazer se você for vítima? Se você identificar que está sendo alvo de golpes: 1. Alerte seu círculo social: Avise imediatamente seus contatos sobre o golpe. 2. Denuncie o perfil falso: No WhatsApp e no LinkedIn, use as opções de denúncia. 3. Registre um boletim de ocorrência: Isso ajuda a rastrear os criminosos e a proteger outras vítimas. 4. Atualize suas senhas: Troque as senhas de todas as contas ligadas à rede social afetada. Conclusão: Fique sempre alerta Golpes pelo WhatsApp envolvendo dados do LinkedIn são perigosos, mas podem ser evitados com atenção e medidas preventivas. A tecnologia é poderosa, mas também exige responsabilidade ao usarmos redes sociais. Fique atento, compartilhe essas dicas com seus contatos e ajude a espalhar a conscientização. Se você já passou por algo semelhante, conte sua história nos comentários para que outros aprendam com sua experiência!

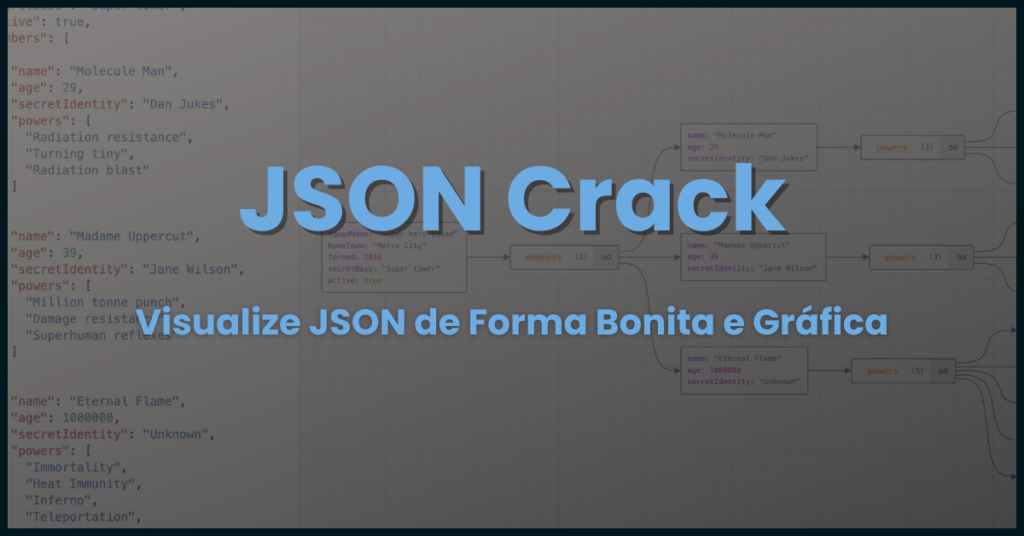

Desvendando o JSON Crack: Facilitando a Manipulação de Dados JSON

Em um mundo cada vez mais digital, a manipulação de dados JSON se tornou uma habilidade essencial para desenvolvedores e profissionais de tecnologia. O JSON, ou JavaScript Object Notation, é um formato leve de troca de dados que se tornou o padrão para a comunicação entre servidores e aplicações web. Com a inovação da versão web do JSON Crack, surge uma nova maneira de lidar com dados JSON de forma prática e eficiente. Neste artigo, exploraremos as características dessa ferramenta online, seus benefícios, aplicações práticas e como integrá-la em seus projetos web de maneira eficaz. O que é a Versão Web do JSON Crack? A versão web do JSON Crack é uma extensão da famosa ferramenta de desktop, agora disponível diretamente no navegador. Destinada a facilitar a análise e manipulação de dados JSON, essa versão online é perfeita para desenvolvedores que buscam simplicidade e eficiência em seus projetos baseados na web. A possibilidade de trabalhar diretamente no navegador elimina a necessidade de instalar softwares adicionais, tornando o acesso mais rápido e prático. Benefícios da Versão Web do JSON Crack: Acessibilidade Universal:A versão web do JSON Crack está sempre ao alcance, eliminando a necessidade de instalações locais. Isso promove a flexibilidade do trabalho remoto, permitindo que desenvolvedores acessem a ferramenta de qualquer lugar com conexão à internet. Essa acessibilidade é fundamental em um ambiente de trabalho que cada vez mais valoriza a mobilidade e a colaboração em tempo real. Interface Intuitiva:A ferramenta oferece uma experiência de usuário simples e amigável, ideal para aqueles que desejam realizar operações complexas sem complicações. A interface foi projetada para ser intuitiva, permitindo que mesmo aqueles que não têm experiência prévia com ferramentas de manipulação de dados possam utilizá-la com eficiência. Isso é crucial em um cenário onde o tempo de aprendizagem precisa ser minimizado. Colaboração Simplificada:Uma das grandes vantagens da versão web é a facilitação da colaboração entre desenvolvedores. A plataforma permite que dados sejam manipulados e compartilhados com facilidade, promovendo um ambiente de trabalho mais cooperativo. Isso é especialmente útil para equipes distribuídas, que podem trabalhar simultaneamente em projetos e trocar informações rapidamente. Integração com Ferramentas Online:A versão web do JSON Crack é perfeitamente integrada com outras ferramentas e serviços online, oferecendo uma experiência mais fluida para projetos web. Essa integração facilita o trabalho com APIs, serviços de armazenamento em nuvem e outras plataformas, tornando o fluxo de trabalho mais coeso e eficiente. Aplicações Práticas da Versão Web do JSON Crack: Desenvolvimento Web em Tempo Real:Um dos principais usos da ferramenta é otimizar a manipulação de dados JSON em tempo real. Isso torna o desenvolvimento de aplicativos web mais ágil, permitindo que os desenvolvedores façam alterações e visualizem resultados instantaneamente, sem a necessidade de recarregar páginas ou realizar processos manuais. Colaboração Remota:A ferramenta é ideal para equipes que trabalham de forma remota. Com a possibilidade de compartilhar projetos e dados JSON em uma plataforma comum, a colaboração se torna mais eficiente e organizada. Isso é especialmente importante em tempos em que o trabalho remoto se tornou a norma em muitas indústrias. Integração com Plataformas Online:A versão web do JSON Crack é perfeita para integração com plataformas de gerenciamento de dados e serviços de hospedagem em nuvem. Essa característica facilita a automação de processos e a gestão de grandes volumes de dados, permitindo que os desenvolvedores se concentrem em tarefas mais estratégicas. Como Utilizar a Versão Web do JSON Crack: Um Guia Rápido: Para começar a usar a versão web do JSON Crack, siga estes passos simples: Acesse o Site:Visite o site do JSON Crack Web para começar. A navegação é direta e não requer cadastro. Carregue seus Dados JSON:Utilize a opção de upload para carregar seus arquivos JSON na plataforma. Você pode arrastar e soltar arquivos ou selecionar manualmente. Manipulação Online:Explore as funcionalidades da interface web para realizar operações de leitura, modificação e análise de dados JSON em tempo real. A ferramenta oferece recursos como validação, formatação e visualização de dados. Exporte as Alterações:Após realizar as modificações necessárias, salve e exporte suas alterações conforme necessário, garantindo que seus dados estejam sempre atualizados e prontos para uso em seus projetos. A versão web do JSON Crack transforma a manipulação de dados JSON em uma experiência mais acessível, colaborativa e eficiente. Com uma interface amigável e funcionalidades poderosas, esta ferramenta é uma solução indispensável para desenvolvedores que desejam simplificar a manipulação de dados estruturados em projetos web. Ao integrar o JSON Crack Web em seus fluxos de trabalho, você descobrirá uma abordagem mais intuitiva e eficaz na manipulação de dados JSON, permitindo que você se concentre no que realmente importa: desenvolver aplicações de qualidade e atender às necessidades de seus usuários.